Ransomware aanval UM

Lessons learned

En dan ben je gevangen door ransomware.

Velen hebben het nieuws over de ransomware aanval bij de Universiteit van Maastricht (UM) wel gehoord. Op 5 februari 2020 heeft de UM haar verhaal verteld in een door haar georganiseerd symposium over de aanval, de impact en de gevolgen. In dit blog wordt een overzicht gegeven van wat de UM heeft verteld over de aanval, welke maatregelen ze nemen en reeds hebben genomen en wat we kunnen leren van deze aanval.

De achtergrond

De UM is gestart met het invoeren van maatregelen met betrekking tot de Algemene Verordening Gegevensbescherming (AVG), die ook een groot effect hebben op gebied van cyberveiligheid. Daarnaast heeft de UM in 2019 besloten een aantal extra maatregelen te nemen en meer te investeren in het invoeren van beveiliging van systemen. Daarnaast hebben ze geoefend met verschillende scenario’s en self-assessments uitgevoerd. Hierbij is rekening gehouden met het makkelijk toegankelijk maken van de systemen voor studenten, medewerkers en onderzoekers. Daartegenover staat goede en adequate beveiliging van het systeem. Tussen deze twee factoren is een balans gezocht. Het plan bestond om in de toekomst een Security Operations Centre (SOC) op te zetten om over cyberdreigingen te adviseren, deze in de gaten te houden, te detecteren en in te grijpen als dit nodig was. Ten slotte zouden ze normenkaders opstellen op basis van de ISO-norm.

Deze maatregelen zouden moeten zorgen voor een adequate beveiliging van 90 netwerkknooppunten, vespreid over 40 locaties in de provincie Limburg. In deze locaties bevinden zich 7300 werkplekken en 1.650 servers. Ieder jaar worden er 100.000 batches aan updates en upgrades uitgevoerd. Intrusion prevention systems zorgen ervoor dat per dag gemiddeld 30.000 verdachte netwerkpakketten en 1.000 malwareaanvallen worden tegengehouden, met pieken van wel 1.400 aanvallen per dag. Deze gemiddelden lopen steeds verder op.

Ondanks al deze maatregelen, ging het toch fout.

Wat is er gebeurd?

Een aantal phishingmails zijn gestuurd naar ontvangers binnen de UM. Deze zagen er als volgt uit:

Figuur 1 – Phishing e-mail UM

Twee medewerkers hebben een melding gedaan van deze phishingmail binnen de UM, zodat deze kon worden opgevangen door de spamfilter. In sommige mails zat echter een andere link, waardoor deze e-mails niet in de spamfilter terechtkwamen. Één van deze links werd aangeklikt en zo kreeg een hacker op 15 oktober 2019 toegang tot de laptop van een van de gebruikers van het netwerk. Dit is patiënt zero, de laptop waaruit de aanval is begonnen.

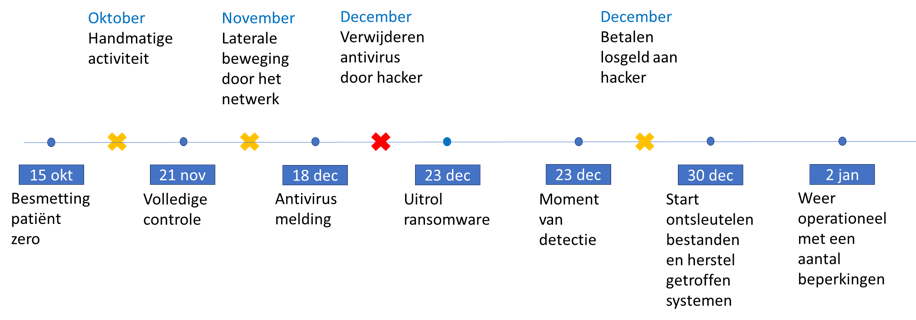

Een timeline van de aanval

De aanvaller voerde een handmatige activiteit uit en wist zich verder in het systeem te hacken. Op 21 november 2019 heeft de aanvaller volledige controle gekregen tot het netwerk via verouderde software. De hacker bewoog zich daarna lateraal door het netwerk om zijn locatie te kunnen bepalen en de aanval verder uit te kunnen rollen. Op 19 december gaf de anti-virussoftware een melding, waarop de hacker de software die hij had geïnstalleerd weghaalde en de antivirus vervolgens deactiveerde. Zo kon de hacker de ransomware op 23 december 2019 uitrollen binnen het netwerk.

Deze ransomware verspreidt zich als een soort virus door het netwerk en versleutelt alle documenten waar toegang toe is verkregen. Wat is versleutelt, kan niet meer worden gelezen (en is dus encrypted). Alleen met een sleutel is dit terug te draaien en kunnen documenten weer leesbaar worden gemaakt. Dit is door de UM op dezelfde dag meteen ontdekt, waarna er direct hulp is ingeroepen van een externe expert en het netwerk isgeïsoleerd, waardoor niets meer in of uit het netwerk kon.

Na het nemen van een aantal acties, het betalen van een losgeldsom van 30 bitcoins (op dat moment een waarde van 197.000 euro) en het ontvangen van de sleutel om de bestanden te ontsleutelen, is de UM op 30 december 2019 gestart met het ontsleutelen van de bestanden en het herstel van de getroffen systemen. Uiteindelijk zijn de systemen op 2 januari 2020 weer – met enige beperkingen – operationeel geworden, waardoor studenten, medewerkers en onderzoekers na de kerstvakantie, op 6 januari 2020, weer konden werken en tentamens konden worden afgenomen.

Figuur 2 – Timeline ransomware aanval

Het betalen van 197.000 euro voor het laten vrijgeven van de gegijzelde onderdelen lijkt misschien veel, maar anders had de UM, naar eigen zeggen, nog weken of maanden stilgelegen. De UM maakte dus de afweging tussen betalen en business continuity, of niet betalen en grote problemen voor studenten en medewerkers veroorzaken. Er is door de UM gekozen om te zorgen voor de continuïteit van de organisatie. Stilliggen had onder andere kunnen zorgen voor studievertraging, vertraging in onderzoek en medewerkers die hun werk niet kunnen doen.

Na een eerste onderzoek waren er geen sporen dat data zou zijn gestolen anders dan de structuur van het netwerk en de verbindingen in het netwerk, en inloggegevens.

Welke aanbevelingen heeft de UM gekregen?

De UM heeft vier belangrijke aanbevelingen gekregen van de door de UM ingehuurde expert. Dat zijn de volgende:

- Implementeer of verbeter netwerkmonitoring. Met goede netwerkmonitoring kan, zelfs als via een phishingmail toegang tot een systeem wordt verkregen, snel worden gedetecteerd als iemand zich toegang tot het netwerk probeert te verschaffen.

- Verbeter processen rond vulnerability en patch management. Organisaties voeren onvoldoende beveiligingsupdates op alle servers uit. Zelfs één server die niet up-to-date is, is een zwakke schakel. Daarom moeten alle servers regelematig worden geüpdatet.

- Breng segmentatie aan binnen het netwerk en gebruikersrechten. Door het netwerk te segmenteren zorgt men dat een hacker niet van een laptop door kan springen naar andere systemen. Daarnaast moet worden gezorgd dat gebruikersrechten worden ingebouwd, zodat, als bijvoorbeeld het account van de systeembeheerder wordt overgenomen, niet het hele netwerk toegankelijk is.

- Oefenen verschillende scenario’s. Oefenen geldt in de breedste zin van het woord. Organisaties oefenen ministens één keer per jaar voor allerlei calamiteiten. Dit zou ook moeten gelden voor digitale calamiteiten. Organisaties die dat regelmatig in de praktijk doen zijn beter in control.

Daarnaast is het belangrijk om op tijd te detecteren of de antivirussoftware is uitgeschakeld. Dit is makkelijk te implementeren en voorkomt dat hackers ongestoord hun gang kunnen gaan.

Lessons Learned?

De UM is nog bezig met een onderzoek, maar ze hebben alvast een aantal lessen geleerd:

- Voorkom een aanval. De menselijke factor is erg belangrijk en sommige mensen, volgens de UM 20-30%, klikken nog steeds op phishingmails. Om dit te voorkomen en te zorgen dat mensen phishing melden, is het belangrijk dat er een goed bewustwordingsprogramma is.

- Zorg voor detectie en preventie. Het is belangrijk dat zaken snel worden gedetecteerd, zodat delen van het netwerk geïsoleerd worden en de aanvaller eruit wordt gezet. Daarnaast is preventie belangrijk. Dit kan door software te updaten. Als een server niet is geüpdatet, is dit de zwakste schakel. Segmenteer daarnaast , zodat men niet makkelijk overstapt naar een ander deel van het netwerk. Zo gebruikt men de loper die toegang heeft tot andere netwerken minder vaak. Voor werkzaamheden maakt men daarom andere accounts met beperktere rechten.

- Monitoren. De UM heeft gesteld dat ze afwijkend gedrag onvoldoende hebben gedetecteerd. Ondanks de vele pogingen tot aanvallen van het systeem, is deze erdoorheen geglipt. De monitoring gebeurt deels geautomatiseerd en deels door mensen. Dit stond reeds op de planning, maar kwam voor deze aanval helaas te laat.

- Zorg voor back-ups op de juiste plaatsen. Als een hacker toch in de systemen is gekomen, wilde organisatie zelf de schade kunnen herstellen. Dit kan door back-ups. De UM had online back-ups zodat ze zaken snel terug konen zetten als het nodig was. De hackers hebben via het netwerk echter toegang gekregen tot die back-ups en deze ook versleuteld. Daarom zal de UM in de toekomst naast online back-ups, ook offline back-ups maken.

De UM heeft daarnaast aangegeven dat samenwerking en het delen van informatie kan leiden tot een betere bescherming tegen cybercriminaliteit. Dat is één van de redenen om de informatie over de cyberaanval te delen. Binnen Nederland bestaat deze samenwerking al, maar de UM wenste betere samenwerking met het buitenland.. In andere landen zijn organisaties namelijk ook getarget door dezelfde ransomware en door eerder te communiceren was verdere schade wellicht voorkomen.

Conclusie

Een cyberaanval ligt altijd op de loer. Hackers kunnen -zelfs geautomatiseerd- phishing mails sturen. Daarnaast proberen ze via andere wijze systemen binnen te komen. Een kwetsbaarheid in het systeem kan voldoende zijn voor een hacker om toegang tot systemen te krijgen. De grootste kwetsbaarheid lijkt echter de medewerker. Een moment van onoplettendheid van de medewerker kan toegang tot de systemen voor de hacker betekenen.

Het is belangrijk dit te voorkomen door enerzijds technische & organisatorische maatregelen te treffen, zoals regelmatige systeemupdates, goede procedures en anti-virussoftware. Anderzijds is het van belang om er voor te zorgen dat mensen goed geïnformeerd zijn over cyberveiligheid en zich bewust zijn van de gevaren. Als het dan toch fout gaat, is het nodig om ook daar voorbereid op te zijn en te zorgen dat er plannen zijn over hoe met een dergelijke aanval om te gaan. 100% veiligheid bestaat immers niet, maar adequate maatregelen om de systemen te beveiligen en een plan om snel te kunnen handelen als het toch fout gaat, kunnen grote schade voorkomen.

Ransomware aanval voorkomen of bestrijden?

Heeft u hulp nodig bij het verhogen van de bewustwording van uw werknemers omtrent ransomware en digitale dreigingen? Het opstellen van business continuity plannen? Bij het opstellen van plannen hoe moet worden omgegaan met een [digitale] crisis, of advies en inzicht met betrekking tot huidige veiligheid van uw systemen?

Neem dan contact op met onze creatieve en betrouwbare professionals via info@cuccibu.nl of +31 (0) 85 303 2984.

Reduce Risk, Create Value!